Trend Micro อยู่ในวงการความปลอดภัยมาแล้วมากกว่าสองทศวรรษ ด้วยการเฝ้าตรวจสอบความเคลื่อนไหวของอันตรายต่างๆ, ร่วมกับการค้นพบของทีมงาน Forward-Looking Threat Research (FTR) ของเรา ทำให้เราสามารถเข้าใจแรงขับเคลื่อนต่างๆ ที่กำหนดทิศทางของอันตรายที่กำลังจะเกิดขึ้นในอนาคต และนี่คือสิ่งที่เรามองโลกของความปลอดภัยในปี 2560 และแนวโน้มต่อไปในอนาคต

1. การเติบโตของแรนซั่มแวร์จะถึงจุดสูงสุดในปี 2560 แต่วิธีการและการเลือกเป้าหมายโจมตีจะทวีความหลากหลายมากขึ้นไม่มีที่สิ้นสุด

เราคาดการณ์ค่อนข้างแน่นอนว่า ปี 2560 นี้จะเป็น “ปีแห่งการรีดไถเงินจากทุกช่องทาง” ด้วยการโจมตีของแรนซั่มแวร์แบบลูกโซ่ ที่ใช้การผสานวิธีการแพร่เชื้อที่หลากลาย ร่วมกับเทคนิคการเข้ารหัสที่แก้ไขได้ยากมาก และขับเคลื่อนด้วยการสร้างความหวาดกลัวเป็นหลัก ที่เปลี่ยนหน้าต่างข้อความรีดไถแบบเดิมๆ ให้ดูเหมือนมาจากหน่วยงานที่น่าเชื่อถือมากยิ่งขึ้น นอกจากนี้ยังเพิ่มช่องทางทำเงินด้วยการบริการแรนซั่มแวร์แบบคลาวด์ หรือ Ransomware-as-a-Service ที่เปิดให้อาชญากรที่อาจไม่รู้เรื่องเกี่ยวกับเทคนิคมาเช่าโครงสร้างพื้นฐานด้านไอทีที่วางไว้เป็นอย่างดีแล้วสำหรับโจมตีผู้อื่นได้ ในปีที่ผ่านมานั้น มีการแบ่งปันโค้ดแรนซั่มแวร์ออกสู่สาธารณะทำนองโอเพ่นซอร์ส เปิดให้แฮ็กเกอร์สามารถนำไปดัดแปลงเป็นเวอร์ชั่นของตนเองได้ ทั้งหมดนี้ทำให้จำนวนตระกูลแรนซั่มแวร์มีอัตราเพิ่มขึ้นพุ่งสูงอย่างรวดเร็วมากในช่วงเดือนมกราคมถึงกันยายนที่ผ่านมา

เราทำนายการเติบโตของแรนซั่มแวร์สายพันธุ์ใหม่ๆ ในปีหน้าอยู่ที่ 25% โดยพิจารณาจากจำนวนแรนซั่มแวร์ตระกูลใหม่ที่พบโดยเฉลี่ยอยู่ที่ 15 สายพันธุ์ต่อเดือน แม้ว่าปีที่ผ่านมาถือว่าอัตราการเพิ่มจำนวนสายพันธุ์จะพ้นจุดอิ่มตัวมาแล้ว แต่นั่นย่อมเป็นการผลักดันให้อาชญากรไซเบอร์ทั้งหลายคิดค้นวิธีการที่หลากหลายขึ้น, มองหาเหยื่อกลุ่มที่มีศักยภาพมากขึ้น, รวมทั้งแพลตฟอร์ม และเป้าหมายที่สามารถทำงานได้มากขึ้นตามไปด้วย

เรายังมองเห็นแนวโน้มที่แรนซั่มแวร์จะพบได้แพร่หลายทั่วไป โดยเป็นสาเหตุของเหตุการณ์ข้อมูลรั่วไหลมากขึ้น อาชญากรไซเบอร์จะเริ่มจากการขโมยข้อมูลที่เป็นความลับเพื่อนำไปจำหน่ายในตลาดมืด จากนั้นจึงติดตั้งแรนซั่มแวร์เพื่อเอาเซิร์ฟเวอร์ที่มีข้อมูลดังกล่าวไว้เป็นประกัน เพื่อยกระดับการทำกำไรให้ได้มากที่สุด

ส่วนแรนซั่มแวร์บนอุปกรณ์พกพาก็มีแนวโน้มการเติบโตในลักษณะเดียวกับบนเดสก์ท็อป ทำให้ผู้ใช้อุปกรณ์พกพากลายเป็นเหยื่อของแรนซั่มแวร์ไม่ต่างจากผู้ใช้พีซีเลย นอกจากนี้ยังลามไปถึงอุปกรณ์ประมวลผลอื่นๆ ที่ไม่ใช่เดสก์ท็อปด้วย เช่น ระบบแคชเชียร์หรือ PoS หรือแม้แต่ตู้ ATM ที่อาจตกเป็นเหยื่อรีดค่าไถ่ได้ไม่แพ้กัน

แม้การโจมตีของแรนซั่มแวร์จะเริ่มลามมายังพวกอุปกรณ์ควบคุมอัจฉริยะต่างๆ แต่เรายังมองไม่เห็นความคุ้มทุนในการทำให้อุปกรณ์เหล่านี้เป็นตัวประกันได้ เช่น ถ้าหลอดไฟส่องสว่างอัจฉริยะถูกแฮ็กแล้ว เราคงเลือกที่จะซื้อหลอดใหม่มาเปลี่ยนแทนการจ่ายค่าไถ่เนื่องจากทั้งถูกและง่ายกว่า เป็นต้น อาจมีบางเหตุการณ์ที่แฮ็กเกอร์มองว่าน่าจะทำเงินได้ เช่น การเข้าควบคุมระบบเบรกของรถขณะที่ขับอยู่บนทางด่วน แต่ก็ยังไม่เห็นถึงความคุ้มค่าในการลงทุนโจมตีในลักษณะดังกล่าวนั้นอยู่ดี

องค์กรส่วนใหญ่เริ่มตระหนักกันแล้วว่า การโดนโจมตีจากแรนซั่มแวร์ทำให้เกิดความเสียหายมูลค่ามหาศาล โดยเฉพาะการกระทบความต่อเนื่องทางธุรกิจ โดยเฉพาะแรนซั่มแวร์ที่โจมตีสภาพแวดล้อมการทำงานในอุตสาหกรรม และการโจมตีระบบ IoT อาจทำให้เกิดความเสียหายอย่างมาก มากขนาดที่เหล่าอาชญากรไซเบอร์น่าจะพุ่งเป้าเพื่อรีดค่าไถ่แลกกับการนำสายการผลิตทั้งหมดกลับมาออนไลน์อีกครั้ง หรือการนำระบบควบคุมอุณหภูมิที่วิกฤติกลับมาสู่ภาวะที่ปลอดภัยอีกครั้งหนึ่ง เป็นต้น

แม้ว่าเราไม่มีโซลูชั่นสำเร็จรูปที่สามารถปกป้องเป้าหมายเสี่ยงจากการโจมตีของแรนซั่มแวร์ได้ครบ 100% ตลอดเวลา แต่เราก็ควรป้องกันอันตรายตั้งแต่แหล่งกำเนิดด้วยการใช้โซลูชั่นความปลอดภัยบนเกตเวย์ทั้งบนเว็บและอีเมล์ เทคโนโลยีการเรียนรู้ด้วยตนเองหรือ Machine-Learning ถือเป็นอาวุธสำคัญที่เติมเต็มระบบความปลอดภัยให้สามารถตรวจจับแรนซั่มแวร์ โดยเฉพาะตัวใหม่ๆ หรือตัวที่มีคุณลักษณะจำเพาะได้

2. อุปกรณ์ IoT จะมีบทบาทสำคัญในฐานะส่วนหนึ่งของการโจมตีแบบ DDoS โดยเฉพาะอุปกรณ์ IoT ในวงการอุตสาหกรรม (IIoT)

เว็บแคมจำนวนหลายพันตัวที่ผู้คนไม่เคยนึกถึงเรื่องของระบบความปลอดภัยมาก่อนนั้น ถูกนำมาเป็นกองกำลังสำคัญในการโจมตี Mirai DDoS ที่ยิงเว็บไซต์จำนวนมากร่วงไปแล้ว อุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ตทั้งหลาย อาจกลายเป็นแหล่งเพาะเชื้อที่รอการตื่นออกมาแผลงฤทธิ์ตามคำสั่งของอาชญากรไซเบอร์ได้ เราทำนายว่าในปี 2560 นี้ จะพบการโจมตีทางไซเบอร์ที่ใช้อุปกรณ์ Internet of Things (IoT) และโครงสร้างพื้นฐานที่เกี่ยวข้องมาเป็นเครื่องมือมากขึ้น ไม่ว่าจะเป็นการเข้าควบคุมเราเตอร์ตามบ้านและสำนักงานจำนวนมากเพื่อนำมาใช้โจมตีแบบ DDoS หรือการเข้าควบคุมรถยนต์ที่เชื่อมต่ออินเทอร์เน็ตเพื่อนำไปทำอาชญากรรมบางอย่าง เป็นต้น

เราจะเห็นเหล่าอาชญากรไซเบอร์นำมัลแวร์ลักษณะคล้าย Mirai มาใช้โจมตีแบบ DDoS ซึ่งตั้งแต่ปี 2560 เป็นต้นไป เว็บไซต์ดังต่างๆ ไม่ว่าจะเป็นสำนักข่าว, เว็บบริษัท, หรือเว็บทางการเมือง จะถูกทราฟฟิก HTTP มหึมา ถาโถมยิงเข้าใส่ โดยมีวัตถุประสงค์ไม่ว่าจะเพื่อรีดไถเงิน, ก่อกวน, หรือแม้แต่บีบบังคับให้ทำตามความต้องการบางอย่าง

น่าเป็นห่วงที่ว่า ผู้จำหน่ายผลิตภัณฑ์ IoT หรืออุปกรณ์เชื่อมต่อส่วนใหญ่ไม่น่าจะออกมาแก้ปัญหาการโจมตีเหล่านี้ได้ทันท่วงที อย่างการโจมตีของ Mirai นั้น ผู้จำหน่ายมีการเรียกเว็บแคมคืนเพื่อตรวจสอบทันที แต่ก็ไม่ได้ตรวจสอบโค้ดโปรแกรมบนอุปกรณ์เชื่อมต่อตัวอื่นที่ไม่ได้รับผลกระทบในการโจมตีครั้งนั้นไปด้วยพร้อมกัน นั่นหมายความว่า แม้แต่ปัจจุบันก็ยังมีโอกาสที่อาชญากรจะใช้อุปกรณ์ที่เหลือนี้มาเป็นอาวุธโจมตีได้อยู่

เทคโนโลยี IoT ได้ให้ประสิทธิภาพการทำงานแก่วงการอุตสาหกรรม โดยเฉพาะด้านงานผลิตและพลังงานเป็นอย่างมาก ซึ่งด้านมืดของมันก็กลายเป็นแหล่งทรัพยากรสำคัญสำหรับอาชญากรไซเบอร์ได้ด้วยเช่นกัน ทั้งนี้จากตัวเลขช่องโหว่ที่พบบนระบบควบคุมกระบวนการผลิตและรวบรวมข้อมูลหรือ SCADA มีแนวโน้มพุ่งสูงขึ้นอย่างมีนัยสำคัญเช่นเดียวกัน (คิดเป็น 30% ของจำนวนช่องโหว่ทั้งหมดที่พบโดย TippingPoint ในปีที่ผ่านมา) ถือว่าการเข้ามาใช้ IoT สำหรับอุตสาหกรรม หรือ IIoT จะนำมาซึ่งความเสี่ยงและอันตรายที่จะกระทบกับทั้งองค์กรเอง และผู้บริโภคอย่างมากในปี 2560

อันตรายเหล่านี้สามารถป้องกันได้ถ้าผู้จำหน่ายอุปกรณ์และเครื่องจักรอัจฉริยะเหล่านี้มีขั้นตอนการพัฒนาผลิตภัณฑ์ที่เน้นด้านความปลอดภัยเป็นหลัก นอกจากนี้ผู้ที่ใช้งานทั้ง IoT และ IIoT ต่างจำเป็นต้องจำลองสถานการณ์การถูกโจมตีเพื่อค้นหาจุดบอดหรือช่องโหว่ที่ร้ายแรงอยู่เสมอ โดยเฉพาะการติดตั้งเทคโนโลยีความปลอดภัยเพื่อปกป้องเครือข่ายของโรงงานถือเป็นความจำเป็นอย่างยิ่ง ตัวอย่างเช่น การที่ต้องมีความสามารถในการตรวจจับและคัดแยกแพ็คเก็ตข้อมูลอันตรายผ่านระบบป้องกันการบุกรุกหรือ IPS ของเครือข่าย เป็นต้น

3. จากความง่ายดายในการหลอกลวงผ่านอีเมล์ธุรกิจ จะเป็นตัวการที่ทำให้การโจมตีด้วยเมล์หลอกลวงเพิ่มขึ้นอย่างมากในปี 2560

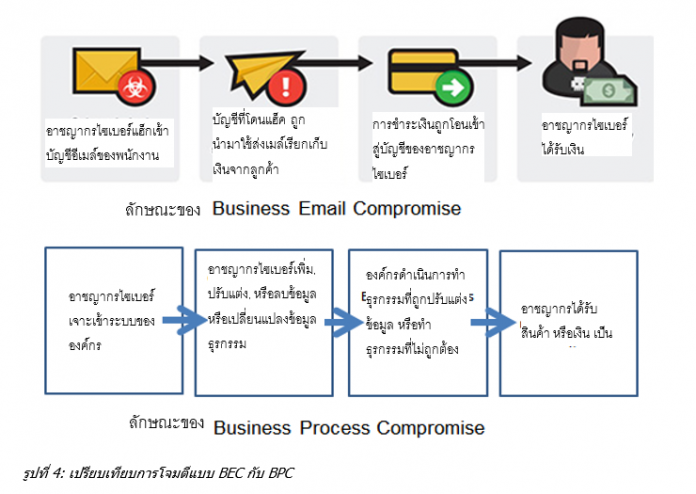

ด้วยการเจาะกลุ่มเหยื่อที่เป็นสถาบันและหน่วยงานทางการเงินทั่วโลกนั้น ทำให้การโจมตีด้วยเมล์หลอกลวงเชิงธุรกิจหรือ Business Email Compromise (BEC) อยู่ในรูปของการแฮ็กบัญชีอีเมล์ หรือหลอกลวงพนักงานเพื่อให้โอนเงินมายังบัญชีของอาชญากร แม้จะไม่มีการใช้เทคโนโลยีที่ซับซ้อนเป็นพิเศษสำหรับการโจมตีในลักษณะนี้ แต่ความพยายามที่จะบรรจงซอกแซกข้อมูลภายในองค์กรเพื่อให้สามารถแต่งอีเมล์ให้น่าเชื่อถือมากขึ้นเรื่อยๆ ก็ถือว่าเป็นแนวโน้มที่ค่อนข้างน่ากลัว โดยเฉพาะองค์กรที่สามารถค้นข้อมูลภายในบางอย่างได้ผ่านเสิร์ชเอนจิ้น

เราคาดการณ์ว่า จากความง่ายดายในการโจมตีแบบ BEC โดยเฉพาะการปลอมเป็นเมล์จาก CEO จะได้รับความนิยมจากอาชญากรไซเบอร์มากขึ้น เนื่องจากไม่ต้องลงทุนมากมาย แถมทำได้ง่าย ไม่ต้องพึ่งพาเทคโนโลยีที่ซับซ้อน แต่กลับได้ผลตอบแทนเฉลี่ยมากถึง 140,000 ดอลลาร์สหรัฐฯ ซึ่งมากพอที่จะซื้อบ้านหลังเล็กๆ ได้จากเหยื่อรายเดียว ตัวเลขความเสียหายที่ประมาณการณ์ไว้จากการโจมตีแบบ BEC ในช่วงสองปีที่ผ่านมาอยู่ที่ 3 พันล้านดอลลาร์ฯ ขณะที่ถ้าเปรียบเทียบกับการโจมตีด้วยแรนซั่มแวร์ที่ได้ผลตอบแทนเฉลี่ยต่อครั้งอยู่ที่ 722 ดอลลาร์ฯ (ประมาณ 1 บิทคอยน์) หรืออาจจะมากถึง 30,000 ดอลลาร์ฯ ได้ถ้าโดนทั่วทั้งเครือข่ายขององค์กร

นอกจากนี้ ความเร็วในการจ่ายเงินของเหยื่อยังเป็นสิ่งดึงดูดอาชญากรให้เลือกวิธีนี้มากขึ้น โดยจากการวิจัยด้าน BEC ของเราโดยพิจารณาจากกรณีของ Predator Pain แล้ว ผู้โจมตีสามารถเรียกเงินได้มากถึง 75 ล้านดอลลาร์ฯ ภายในแค่ 6 เดือน รวมทั้งความล่าช้าในการดำเนินคดีโดยเฉพาะเมื่อเป็นคดีที่เกิดขึ้นระหว่างประเทศ ยิ่งทำให้อาชญากรชื่นชอบวิธีการนี้มากขึ้นตามไปด้วย ตัวอย่างเช่น กรณีชาวไนจีเรียถูกจับกุมในข้อหาหลอกลวงเอาทรัพย์จากหลายบริษัทในต่างประเทศตั้งแต่ปี 2557 นั้น ใช้เวลาในการดำเนินการจับกุมถึง 2 ปี

BEC ถือว่ายากต่อการตรวจจับ เนื่องจากอีเมล์เหล่านี้ไม่ได้มีข้อมูลหรือโค้ดอันตรายที่ระบบปกติคัดกรองได้ แต่องค์กรก็ควรคัดกรองอันตรายเหล่านี้ที่แหล่งกำเนิดด้วยโซลูชั่นความปลอดภัยบนเกตเวย์ทั้งเว็บและอีเมล์ ด้วยเทคโนโลยีความปลอดภัยลักษณะนี้จะช่วยระบุทราฟฟิกผิดปกติ และพฤติกรรมของไฟล์หรือองค์ประกอบอื่นๆ ที่ดูเป็นอันตรายได้ แต่อย่างไรก็ดี การป้องกัน BEC ก็ยังยากอยู่ดี ถ้าเกิดเหยื่อยังคงยอมโอนเงินให้แก่อาชญากรอย่างต่อเนื่อง บริษัทควรมีโพลิซีที่แข็งแกร่งสำหรับการโอนเงินในกรณีต่างๆ โดยเฉพาะการเพิ่มลำดับชั้นการพิจารณา และให้มีขั้นตอนการตรวจสอบเป็นพิเศษสำหรับการอนุมัติจ่ายเงินปริมาณมาก เป็นต้น

4. การเจาะระบบกระบวนการทางธุรกิจจะเข้มข้นมากขึ้นตามไปด้วย โดยพุ่งเป้าไปที่เหยื่อที่เป็นหน่วยงานทางการเงินเป็นหลัก

จากกรณีการจารกรรมเงินของธนาคารของบังคลาเทศ ที่สร้างความเสียหายมากถึง 81 ล้านดอลลาร์สหรัฐฯ นั้น ถือว่าแตกต่างจากการโจมตีแบบ BEC ที่อาศัยจิตวิทยากับมนุษย์เป็นหลัก การเจาะระบบเชิงธุรกิจนี้เป็นวิธีที่ต้องทำเข้าความใจอย่างลึกซึ้งเกี่ยวกับขั้นตอนการทำธุรกรรมทางการเงินของสถาบันการเงินขนาดใหญ่ เราจึงเรียกว่าโจมตีนี้ว่า Business Process Compromise หรือ BPC

เราคาดการณ์ว่า BPC จะเกิดขึ้นขยายวงกว้างออกจากฝ่ายการเงิน แม้ว่าขั้นตอนสุดท้ายยังคงต้องอาศัยการโอนเงินของเหยื่ออยู่ กรณีที่เป็นไปได้มีตั้งแต่การเจาะเข้าระบบสั่งซื้อเพื่อให้อาชญากรไซเบอร์สามารถรับเงินค่าสินค้าจากผู้จำหน่ายที่มีตัวตนจริงได้ การเจาะเข้าสู่ระบบชำระเงินก็สามารถชักนำให้เกิดการโอนเงินที่ไม่ถูกต้องได้ด้วยเช่นกัน หรืออาชญากรอาจจะเจาะระบบเข้าศูนย์บริหารการจัดส่งสินค้า แล้วเปลี่ยนที่อยู่จัดส่งสินค้าที่มีมูลค่าสูง เหตุการณ์ดังกล่าวเคยเกิดขึ้นแล้วเมื่อปี 2556 เมื่อบริษัทชิปปิ้งอย่าง Antwerp Seaport ถูกเจาะระบบเพื่อใช้ประโยชน์ในการขนส่งยาเสพติด

อาชญากรไซเบอร์ที่ทำการโจมตีแบบ BPC ยังมีแนวโน้มที่จะทำเพื่อหาเงินมากกว่าเพื่อแรงจูงใจทางการเมืองหรือเพื่อล้วงข้อมูล แต่ว่าวิธีการและกลยุทธ์ที่ใช้ในการโจมตียังคงมีลักษณะคล้ายกัน ถ้าเราเปรียบเทียบผลตอบแทนระหว่างการโจมตีด้วยแรนซั่มแวร์บนเครือข่ายขององค์กร กับการโจมตีแบบ BEC และ BPC ตามลำดับแล้ว (ประมาณ 20,000 ดอลลาร์ฯ, 140,000 ดอลลาร์ฯ, และ 81 ล้านดอลลาร์สหรัฐฯ ตามลำดับ) ยิ่งเห็นได้ชัดถึงเหตุผลที่เหล่าอาชญากรไซเบอร์ หรือแม้แต่ผู้ก่อการร้ายข้ามชาติที่ต้องการเงินจำนวนมหาศาลจะเลือกวิธีการโจมตีแบบนี้แทน

องค์กรมักมีความสามารถในการมองเห็นความเสี่ยงที่เกี่ยวข้องกับการโจมตีกระบวนการทางธุรกิจดังกล่าวค่อนข้างต่ำ ระบบความปลอดภัยทั่วไปมักจำกัดอยู่ที่การป้องกันไม่ให้อุปกรณ์ถูกเจาะระบบ ซึ่งอาชญากรไซเบอร์ต่างใช้ประโยชน์จากการตื่นตัวที่ล่าช้าขององค์กร มีเทคโนโลยีความปลอดภัยอย่างการควบคุมแอพพลิเคชั่น ที่สามารถปิดกั้นการเข้าถึงอุปกรณ์ปลายทางที่สำคัญทางธุรกิจได้ ซึ่งควรใช้ร่วมกับการปกป้องอุปกรณ์เอ็นด์พอยท์ เพื่อตรวจจับความเคลื่อนไหวที่ส่อเค้าอันตรายได้ ระบบความปลอดภัยเหล่านี้ควรใช้ควบคู่กับนโยบายและแนวทางปฏิบัติที่เข้มแข็งเกี่ยวกับการรับมือการโจมตีทางจิตวิทยา ซึ่งควรทำให้อยู่เป็นพื้นฐานของวัฒนธรรมองค์กร

5. Adobe และ Apple จะแซงหน้าไมโครซอฟท์ในแง่ของการเป็นแพลตฟอร์มที่พบช่องโหว่จำนวนมาก

Adobe ได้แซงหน้าไมโครซอฟท์เป็นครั้งแรกในปี 2559 นี้ ในแง่ของจำนวนช่องโหว่ที่ถูกค้นพบ โดยจากตัวเลขช่องโหว่ที่ถูกเปิดเผยทั้งหมดแบบ Zero-Day ในปีที่ผ่านมา ผลิตภัณฑ์ของ Adobe มีถึง 135 ช่องโหว่ ขณะที่ผลิตภัณฑ์ของไมโครซอฟท์มีแค่ 76 ช่องโหว่ นอกจากนี้ ปี 2559 ยังถือเป็นปีที่ผลิตภัณฑ์ของ Apple พบช่องโหว่สูงมากขึ้นเป็นประวัติการณ์ ด้วยตัวเลขช่องโหว่ที่พบเมื่อนับถึงเดือนพฤศจิกายนถึง 50 ช่องโหว่ เมื่อเทียบกับตัวเลขแค่ 25 ช่องโหว่ในปีก่อนหน้านี้

เรามองว่าจะพบช่องโหว่ของซอฟต์แวร์มากขึ้นเรื่อยๆ ในผลิตภัณฑ์ของทั้ง Adobe และ Apple นอกจากผลิตภัณฑ์ของไมโครซอฟท์เอง ซึ่งจากข้อเท็จจริงที่ตัวเลขยอดจำหน่ายพีซีที่ใช้ผลิตภัณฑ์ของไมโครซอฟท์ได้ลดลงอย่างต่อเนื่องในช่วง 2 – 3 ปีนี้ โดยผู้ใช้หันไปเลือกสมาร์ทโฟนและแท็ปเล็ตระดับมืออาชีพในการทำงานแทน นอกจากนี้การพัฒนาและเร่งแก้ไขปัญหาความปลอดภัยของไมโครซอฟท์อย่างต่อเนื่องทำให้ผู้โจมตีรู้สึกยากในการมองหาช่องโหว่บนโอเอสตัวนี้อีก

การค้นพบช่องโหว่ในผลิตภัณฑ์ของ Adobe จำนวนมาก ย่อมหลีกเลี่ยงไม่ได้ที่จะนำไปสู่การพัฒนาโค้ดอันตรายที่นำมาผสานรวมกันกลายเป็นชุดโจมตีสำเร็จรูป ซึ่งชุดโค้ดอันตรายนี้จะก้าวเข้ามาเป็นส่วนหนึ่งของอันตรายที่พบได้ทั่วไป และอาชญากรอาจสามารถใช้ประโยชน์จากชุดโค้ดดังกล่าวในการแพร่กระจายแรนซั่มแวร์ต่อไปได้ แม้การใช้ชุดโค้ดอันตรายจะพบน้อยลงหลังจากมีการจับกุมผู้พัฒนาชุดโค้ด Angler แต่ปัจจุบันก็มีชุดโค้ดอันตรายอื่นๆ เข้ามาแทนที่ตำแหน่งในตลาดแล้วอย่างเช่น BlackHole และ Nuclear

ซอฟต์แวร์ของ Apple ก็ตกอยู่ในชะตากรรมเดียวกัน เนื่องจากมีผู้ใช้ซื้อเครื่อง Mac มากขึ้นเรื่อยๆ โดยสามารถทำตลาดในสหรัฐฯ ได้มากกว่าปีก่อนอย่างมหาศาล ดังนั้นเมื่อพิจารณาร่วมกับการยกระดับด้านความปลอดภัยของไมโครซอฟท์แล้ว ย่อมทำให้เหล่าอาชญากรไซเบอร์เบนเข็มมายังแพลตฟอร์มอื่นนอกเหนือจากของไมโครซอฟท์มากขึ้น อีกทั้งจากการที่ Apple ได้หยุดการซัพพอร์ต iPhone 4S แล้ว เราน่าจะได้เห็นการใช้ช่องโหว่ที่มีการแพทช์ไปแล้วในโทรศัพท์รุ่นใหม่กว่า มาโจมตีโทรศัพท์รุ่นที่ไม่มีแพทช์ออกมาให้อัพเดตมากขึ้นตามไปด้วย

การป้องกันและอุดช่องโหว่ถือเป็นวิธีเดียวที่จะปกป้องได้อย่างมีประสิทธิภาพ และยั่งยืนเพียงพอ จากช่องโหว่ต่างๆ ที่ยังไม่ได้รับการแพทช์ และช่องโหว่แบบ Zero-day ยิ่งเราพบช่องโหว่จำนวนมากในองค์กรส่วนใหญ่ โดยเฉพาะองค์กรที่ยังใช้ซอฟต์แวร์เก่าที่ถูกยกเลิกการซัพพอร์ตไปแล้ว ยิ่งทำให้การปกป้องช่องโหว่มีความสำคัญเป็นอย่างยิ่ง โดยเฉพาะเมื่อซอฟต์แวร์ที่ได้รับความนิยมระดับสูง และมีการใช้งานอย่างแพร่หลายอย่างผลิตภัณฑ์ของ Apple และ Adobe เริ่มตกเป็นเหยื่อมากขึ้นอย่างชัดเจน ผู้ใช้ผลิตภัณฑ์ของทั้ง Apple และ Adobe ควรปกป้องเอ็นด์พอยท์และอุปกรณ์พกพาจากมัลแวร์ที่เตรียมใช้ประโยชน์จากช่องโหว่ของผลิตภัณฑ์ดังกล่าวด้วย

6. การชวนเชื่อทางอินเทอร์เน็ตจะเป็นเรื่องที่พบได้อย่างแพร่หลาย

ในปี 2559 ที่ผ่านมานั้น เกือบครึ่งหนึ่งของประชากรโลกทั้งหมด (46.1%) สามารถเข้าถึงอินเทอร์เน็ตได้ ไม่ว่าจะผ่านสมาร์ทโฟน, คอมพิวเตอร์พื้นฐานดั้งเดิม, หรือแม้แต่ซุ้มหรือเคาเตอร์ที่ให้ใช้งานอินเทอร์เน็ต นั่นหมายความว่า มีผู้คนจำนวนมากขึ้นเรื่อยๆ สามารถเข้าถึงข้อมูลได้อย่างรวดเร็วและง่ายดาย โดยไม่ได้ตรวจสอบความน่าเชื่อถือของข้อมูลนั้นก่อน

การเติบโตของบริเวณที่อินเทอร์เน็ตเข้าถึงได้นี้ ได้เปิดโอกาสให้บุคคลบางกลุ่มสามารถใช้อินเทอร์เน็ตในฐานะเครื่องมือที่ไม่มีค่าใช้จ่าย ในการแสดงความเห็นโน้มน้าว หรือมีอิทธิพลให้ผู้คนเชื่อไปทางใดทางหนึ่งได้ อย่างเช่นตัวอย่างการเลือกตั้งที่เกิดขึ้นในหลายประเทศนั้น ที่แสดงให้เห็นถึงพลังของโซเชียลมีเดีย และแหล่งข้อมูลออนไลน์ทั้งหลายที่มีอิทธิพลอย่างมากต่อการตัดสินใจทางการเมือง

และเมื่อเร็วๆ นี้ เราได้เห็นแพลตฟอร์มของ WikiLeaks ที่นำมาใช้โฆษณาชวนเชื่อ ด้วยเนื้อหาที่ดูน่าเชื่อถือเป็นอย่างมากมาเผยแพร่บนเว็บไซต์เพียงแค่สัปดาห์เดียวก่อนจะถึงวันเลือกตั้งประธานาธิบดีสหรัฐฯ นอกจากนี้ จากการเฝ้าตรวจสอบความเคลื่อนไหวของอาชญกรทางไซเบอร์ที่อยู่ใต้ดินนั้น เรายังพบการว่าจ้างนักข่าวสมัครเล่นให้เผยแพร่ข่าวลวงที่เกี่ยวข้องกับการเลือกตั้ง โดยมีค่าจ้างเฉลี่ยอยู่ราวๆ 20 ดอลลาร์สหรัฐฯ ต่อเดือนเพียงแค่คอยโพสเนื้อหาที่เกี่ยวข้องกับตัวผู้สมัครลงเลือกตั้ง อีกทั้งเรายังพบกลุ่มเฉพาะกิจบนโลกไซเบอร์ที่ได้รับเงินให้คอยโพสข่าวชวนเชื่อบนโซเชียลมีเดียอย่างเฟซบุ๊กและ LinkedIn ด้วย ถือเป็นการใช้ประโยชน์จากกลไกการคัดกรองการแสดงเนื้อหาของแพลตฟอร์มดังกล่าวเพื่อยกระดับการแสดงผลเนื้อหาของตัวเองในช่วงเลือกตั้งด้วย

การขาดความถูกต้องแม่นยำของข้อมูล เมื่อผนวกเข้ากับกลุ่มนักกดแชร์ที่ต้องการชักจูงผู้คนให้เปลี่ยนความเชื่อ หรือยกระดับความน่าเชื่อถือของความเชื่อในกลุ่มตนเองนั้น ทำให้การทำข่าวปลอมได้รับความนิยมอย่างมาก มากจนกระทั่งความเป็นมืออาชีพในการหลอกลวงทำให้ผู้ใช้งานอินเทอร์เน็ตทั่วไป โดยเฉพาะผู้ที่ยังไม่ประสีประสา ไม่สามารถแยกแยะข่าวจริงกับข่าวลวงได้

แม้จะมีความเคลื่อนไหวจากเจ้าของแพลตฟอร์มอย่าง Facebook และ Google ที่คอยยกเลิกการโฆษณาบนเว็บไซต์ที่แสดงข่าวปลอม รวมทั้งที่ Twitter ยกระดับฟังก์ชั่นการปิดกั้นการแสดงผล (Mute) เพื่อให้ผู้ใช้เลือกรับข่าวสารและบทสนทนาได้ตามต้องการแล้ว แต่ก็ยังไม่เห็นผลกระทบในเชิงป้องปรามได้มากเท่าไร

สำหรับการเลือกตั้งที่กำลังจะเกิดขึ้นทั้งในฝรั่งเศสและเยอรมัน รวมทั้งความเคลื่อนไหวในลักษณะคล้ายกับการถอนตัวจากกลุ่มสหภาพยุโรปหรือ EU ของสหราชอาณาจักร หรือที่รู้จักกันในชื่อ Bretix ที่จะพบมากขึ้นนั้น ย่อมจะได้รับอิทธิพลจากเนื้อหาที่ถูกแชร์หรือกระจายผ่านทางสื่ออิเล็กทรอนิกส์ แน่นอนที่เราจะได้เห็นการนำข้อมูลที่อ่อนไหวมาใช้โฆษณาชวนเชื่อบนโลกไซเบอร์มากขึ้นอันมาจากปฏิบัติการล้วงความลับอย่าง PawnStorm

กลุ่มบุคคลที่สามารถชักจูงความเห็นของคนหมู่มากโดยใช้กลยุทธ์ต่างๆ จะสามารถสร้างผลลัพธ์ได้ตามที่ตัวเองต้องการ โดยในปี 2560 นี้ เราจะเห็นการใช้โซเชียลมีเดีย รวมทั้งการใช้เป็นเครื่องมือ หรือใช้เป็นอาวุธห้ำหั่นกันมากขึ้นอย่างแน่นอน

7. การบังคับใช้และปฏิบัติตามกฎหมายเกี่ยวกับการปกป้องข้อมูลฉบับใหม่ จะเป็นการเพิ่มค่าใช้จ่ายในการบริหารจัดการของแอดมินในแต่ละองค์กรขึ้นเป็นอย่างมาก

กฎหมาย GDPR ซึ่งเป็นการตอบสนองของ EU ต่อปัญหาความเป็นส่วนตัวของข้อมูลนั้น จะไม่ได้กระทบเฉพาะประเทศสมาชิกสหภาพยุโรปเท่านั้น แต่ยังกระเทือนถึงทุกภาคส่วนทั่วโลกที่มีการใช้, ประมวลผล, หรือจัดเก็บข้อมูลส่วนตัวของคนใน EU ด้วย จากกำหนดการบังคับใช้ในปี 2561 นั้น จะทำให้องค์กรถูกปรับเป็นมูลค่ามากถึง 4% ของรายรับของบริษัททั้งหมดได้ถ้าไม่สามารถทำให้สอดคล้องตามกฎหมายใหม่

เราคาดการณ์ว่า กฎหมาย GDPR จะบีบให้เกิดการเปลี่ยนแปลงในบริษัทที่ได้รับผลกระทบ ทั้งด้านนโยบายและกระบวนการทางธุรกิจ ซึ่งทำให้เกิดค่าใช้จ่ายในการบริหารงานเพิ่มขึ้น จากกฎ GDPR ทำให้องค์กรต้องมีการเปลี่ยนแปลงดังต่อไปนี้:

• ต้องมีเจ้าหน้าที่ดูแลความปลอดภัยของข้อมูลหรือ DPO จากที่เราเคยวิเคราะห์ว่า องค์กรกว่าครึ่งหนึ่งจำเป็นต้องจัดจ้างเจ้าหน้าที่ DPO เพิ่มภายในปี 2559 ที่ผ่านมานี้ ตัวเลขที่ออกมาจริงถือว่าค่อนข้างแม่นยำมาก ซึ่งหมายความว่า ค่าใช้จ่ายของบริษัทจะพุ่งสูงขึ้นจากการจัดจ้าง, อบรม, และรักษาพนักงานระดับอาวุโสเอาไว้

• ผู้ใช้จะต้องได้รับการแจ้งสิทธิที่ได้รับใหม่ตามกฎหมายนี้ และบริษัทจะต้องทำให้แน่ใจได้ว่าผู้ใช้สามารถใช้สิทธิดังกล่าวได้ โดยยึดหลักว่า ประชาชนของ EU ถือเป็นเจ้าของข้อมูลส่วนตัวของตัวเอง ดังนั้นข้อมูลที่ถูกจัดเก็บจะถือเป็นแค่การ “ยืม” มาใช้ชั่วคราว ซึ่งหลักการนี้จะนำไปสู่การเปลี่ยนแปลงกระบวนการจัดการข้อมูลของธุรกิจเกือบทั้งหมด

• ต้องจัดเก็บข้อมูลน้อยที่สุดเท่าที่จำเป็นต่อบริการนั้นๆ โดยองค์กรต่างๆ จะต้องปรับเปลี่ยนวิธีการจัดเก็บข้อมูลให้สอดคล้องกับกฎหมายใหม่นี้

การเปลี่ยนแปลงดังกล่าวข้างต้น จะเป็นการบังคับให้องค์กรต้องปฏิรูประบบการประมวลผลใหม่ทั้งหมด เพื่อให้แน่ใจว่าสอดคล้องตามข้อกำหนด หรือมีการแยกส่วนของข้อมูลส่วนตัวของคนใน EU ออกจากผู้ที่อยู่ในภูมิภาคอื่นของโลกอย่างชัดเจน ซึ่งเป็นการยากโดยเฉพาะบริษัทข้ามชาติทั้งหลายที่อาจต้องสร้างระบบสตอเรจใหม่ทั้งหมดเฉพาะสำหรับประชากรในภูมิภาค EU โดยเฉพาะ นอกจากนี้ยังต้องตรวจสอบการปกป้องความเป็นส่วนตัวของข้อมูลบนบริการคลาวด์สตอเรจที่ตกเองใช้อยู่ด้วย องค์กรจำเป็นต้องลงทุนกับโซลูชั่นความปลอดภัยของข้อมูลที่ครอบคลุม อันรวมไปถึงการฝึกอบรมเจ้าหน้าที่ เพื่อบังคับใช้ให้สอดคล้องกับกฎ GDPR ด้วย

8. ผู้โจมตีเตรียมพัฒนากลยุทธ์การโจมตีแบบใหม่ๆ ที่สามารถหลบเลี่ยงโซลูชั่นความปลอดภัยที่ใช้กันโดยทั่วไปในปัจจุบันได้

การโจมตีที่มีการวางกลยุทธ์และระบุเป้าหมายจำเพาะนั้นเริ่มเกิดขึ้นอย่างเป็นรูปธรรมตั้งแต่ 10 ปีที่แล้ว และมีการพัฒนามาอย่างต่อเนื่อง ขณะที่โครงสร้างพื้นฐานที่องค์กรส่วนใหญ่ใช้งานอยู่ยังคงย่ำอยู่ที่เดิม จากที่เราเห็นความเคลื่อนไหวของผู้โจมตี และความสามารถในการปรับแต่งเครื่องมือ, กลยุทธ์, และวิธีการให้สามารถจัดการเป้าหมายในองค์กรที่หลากหลาย ในหลายประเทศพร้อมกันได้แล้ว เราจึงคาดการณ์ว่า จะได้เห็นเทคนิคแปลกใหม่ในการโจมตีมากขึ้น ชนิดที่เราคาดไม่ถึงกันเลยทีเดียว

โดยมองว่า อัตราความเร็วในการเรียนรู้ของอาชญากรไซเบอร์ในขณะนี้จะสามารถพัฒนาวิธีการโจมตีที่หลบเลี่ยงเทคโนโลยีด้านความปลอดภัยที่มีการพัฒนาในช่วง 2 – 3 ปีที่ผ่านมาได้อย่างรวดเร็ว ยกตัวอย่างเช่น จากเดิมที่เหล่าอาชญากรจะเริ่มต้นจากการใช้โค้ดไบนารี ก็ย้ายมาโจมตีผ่านไฟล์เอกสารต่างๆ จนในปัจจุบันก็เริ่มหันมาใช้สคริปต์และไฟล์ Batch แทน นอกจากนี้ยังมีความพยายามในการตรวจจับกลไก Sandbox โดยศึกษากลไกการที่เครือข่ายผลักดันไฟล์ที่ไม่รู้จักเข้าไปอยู่ในแซนด์บ็อกซ์ เพื่อหลบเลี่ยงหรือแม้กระทั่งจัดการกับระบบแซนด์บ็อกซ์เสียเอง และนอกเหนือจากการหลบเลี่ยงกลไกแซนด์บ็อกซ์แล้ว เรายังจะได้เห็นการโจมตีที่วิ่งข้ามเวอร์ช่วลแมชชีนหรือ VM ได้ ซึ่งจะกลายเป็นส่วนหนึ่งของกระบวนการโจมตีแบบลูกโซ่ชั้นสูง โดยจะมีการปรับแต่งการโจมตีที่หลากหลายโดยใช้บั๊กของเวอร์ช่วลแมชชีน เน้นเป้าหมายเป็นแอพพลิเคชั่นบนคลาวด์

พัฒนาการทางเทคนิคที่แพรวพราวของอาชญากรเหล่านี้ จะทำให้มีการเรียกร้องความต้องการด้านความปลอดภัยจากเหล่าแอดมินด้านไอทีมากขึ้น โดยจำเป็นต้องหาเทคโนโลยีด้านความปลอดภัยที่ทำให้ได้การมองเห็นและความสามารถในการควบคุมอย่างสมบูรณ์ ทั้งเครือข่ายและทราฟฟิกข้อมูล รวมทั้งความสามารถในการระบุตำแหน่งที่ไม่เพียงแค่ตำแหน่งที่โดนโจมตีเท่านั้น แต่ยังต้องระบุตั้งแต่ต้นตอของการโจมตีได้ด้วย

อันตรายที่ไม่รู้จัก อาจเป็นได้ทั้งสายพันธุ์ที่พัฒนามาจากอันตรายที่รู้จักอยู่แล้ว หรืออาจเป็นอันตรายแบบใหม่ที่ไม่เคยมีการค้นพบมาก่อนก็ได้ โซลูชั่นความปลอดภัยที่ใช้เทคโนโลยีเรียนรู้ด้วยตนเอง หรือ Machine Learning จะสามารถปกป้องจากอันตรายทั้งที่มีการพัฒนาจากตัวที่รู้จักมาก่อน และสามารถใช้แซนด์บ็อกซ์จำกัดบริเวณอันตรายที่ไม่รู้จักให้สามารถจัดการในลำดับต่อไปได้อย่างทันท่วงที แทนที่จะยึดติดกับกลยุทธ์ความปลอดภัยอันเดียว เราควรใช้เทคโนโลยีหลากหลายที่ผสานการทำงานร่วมกันได้เป็นอย่างดี ทั้งด้านการตรวจสอบ, ตอบสนอง, และจัดการรับมือกับการโจมตีที่ระบุเป้าหมายได้ ซึ่งถือเป็นสิ่งสำคัญมากในการต่อกรกับการโจมตีที่พัฒนาอย่างรวดเร็วเช่นนี้

จะทำอย่างไรจึงจะก้าวทันการโจมตีเหล่านี้?

Machine Learning ไม่ใช่แค่เทคโนโลยีความปลอดภัยที่ใหม่เอี่ยมที่ไพเราะแต่ชื่อเท่านั้น แต่ยังถือเป็นองค์ประกอบสำคัญในการสู้รบกับอันตรายจากแรนซั่มแวร์และโค้ดอันตรายต่างๆ ทั้งที่รู้จักและไม่รู้จักด้วย Machine Learning นั้นถูกติดตั้งบนระบบทำงานแบบผสานที่รับข้อมูลจากทั้งมนุษย์และคอมพิวเตอร์เพื่อนำมาประมวลผลด้วยอัลกอริทึมทางคณิตศาสตร์ ซึ่งจะถูกนำมาใช้บริหารจัดการทราฟฟิกบนเครือข่าย เพื่อให้ระบบสามารถตัดสินใจได้อย่างรวดเร็วและแม่นยำว่าเนื้อหาข้อมูลบนเครือข่ายดังกล่าว ทั้งเนื้อหาและพฤติกรรมของไฟล์นั้น เป็นอันตรายหรือไม่

องค์กรต่างๆ จำเป็นต้องเตรียมพร้อมในการป้องกันเทคนิคการหลบเลี่ยงระบบความปลอดภัยต่างๆ ที่เหล่าอาชญากรไซเบอร์จะพัฒนามาใช้ในปี 2560 นี้ ซึ่งจำเป็นต้องใช้หลายกลยุทธ์ หลายเทคโนโลยีความปลอดภัยมาทำงานผสานกันเป็นระบบป้องกันบนเครือข่ายที่เชื่อมต่อกันอย่างสมบูรณ์ เทคโนโลยีต่างๆ ได้แก่:

• แอนตี้มัลแวร์ระดับสูง (ที่เป็นมากกว่าการทำแบล็กลิสต์)

• แอนตี้สแปม และระบบป้องกันการหลอกลวง บนเกตเวย์ทั้งบนเว็บ และระบบส่งข้อความ

• ระบบจัดความน่าเชื่อถือเว็บไซต์

• ระบบตรวจจับการรั่วไหลของข้อมูล

• การควบคุมแอพพลิเคชั่น (ทำไวท์ลิสต์)

• การคัดกรองเนื้อหาข้อมูล

• การปกป้องช่องโหว่

• การจัดความน่าเชื่อถือแอพบนอุปกรณ์พกพา

• ระบบป้องกันการบุกรุก ทั้งบนเครื่องโฮสต์ และบนเครือข่าย

• ระบบป้องกันด้วยไฟร์วอลล์บนเครื่องโฮสต์

อันตรายในปัจจุบันส่วนใหญ่สามารถตรวจจับได้ด้วยการผสานการทำงานกันของเทคนิคต่างๆ ข้างต้น แต่ในการตรวจจับอันตรายที่ “ไม่รู้จัก” หรือบั๊กแบบ Zero-day แล้ว องค์กรเหล่านั้นจำเป็นต้องใช้ระบบตรวจสอบความถูกต้องและพฤติกรรมของข้อมูล รวมทั้งระบบแซนด์บ็อกซ์ด้วย

เทคโนโลยี IoT นั้นให้ทั้งความสะดวกสบายและความเสี่ยง ผู้ใช้อุปกรณ์อัจฉริยะต่างๆ ควรเรียนรู้วิธีการรักษาความปลอดภัยของเราเตอร์ ก่อนที่อุปกรณ์อัจฉริยะของตัวเองจะถูกเข้าควบคุมผ่านอินเทอร์เน็ต นอกจากนี้ยังควรคำนึงถึงความปลอดภัยเป็นหลักเวลาเลือกซื้ออุปกรณ์อัจฉริยะอีกด้วย เช่น มีการยืนยันตนหรือเปลี่ยนรหัสผ่านได้หรือไม่? อัพเดตได้หรือไม่? เข้ารหัสข้อมูลที่ส่งต่อบนเครือข่ายได้หรือไม่? มีการเปิดใช้พอร์ตใดบ้าง? และผู้จำหน่ายได้ออกตัวอัพเดตเฟิร์มแวร์เป็นประจำหรือไม่? เป็นต้น

องค์กรที่มีการเรียกใช้ข้อมูลจากประชากรใน EU ควรเตรียมการรองรับค่าใช้จ่ายด้านการบริหารจัดการที่จะพุ่งสูงขึ้นจากการเปลี่ยนแปลงกระบวนการทำงานส่วนใหญ่ และการจัดจ้างเจ้าหน้าที่ DPO เพื่อให้สอดคล้องกับกฎ GDPR ซึ่งจำเป็นต้องการมีการทวนสอบกลยุทธ์การปกป้องข้อมูลของบริษัททั้งหมดเพื่อให้ผ่านการออดิต

ปัญหาใหม่ๆ เหล่านี้จำเป็นต้องอาศัยระบบความปลอดภัยบนเอ็นด์พอยท์ ร่วมกับโซลูชั่นความปลอดภัยแบบผสานที่รวมเอาเทคนิคการตรวจจับอันตรายที่ได้รับการพิสูจน์ว่าได้ผลจริงมาแล้ว ทั้งอันตรายแบบที่รู้จักและไม่รู้จัก รวมทั้งใช้เทคนิคการป้องกันขั้นสูงอย่างเช่น ระบบควบคุมแอพพลิเคชั่น, การป้องกันการใช้ประโยชน์จากช่องโหว่, และการวิเคราะห์พฤติกรรม, การตรวจจับด้วยแซนด์บ็อกซ์, รวมทั้งระบบ Machine Learning แบบความละเอียดสูง

การฝึกอบรมพนักงานให้รับมือกับการโจมตีเชิงจิตวิทยา และเรียนรู้รูปแบบการโจมตีใหม่ๆ อย่างเช่น BEC ให้เข้าไปอยู่ในสายเลือด ในวัฒนธรรมขององค์กรนั้น จะช่วยเติมเต็มระบบความปลอดภัยโดยรวมขององค์กรให้รับมือกับภัยร้ายในปี 2560 และอนาคตได้