แคสเปอร์สกี้เปิดโปง ‘StripedFly’ นักขุดเวิร์มคริปโตที่ซ่อนโค้ดซับซ้อนและซุกความสามารถจารกรรมข้อมูล เข้าถึงเหยื่อมากกว่าหนึ่งล้านรายทั่วโลก

ผู้เชี่ยวชาญของแคสเปอร์สกี้ (Kaspersky) ได้ค้นพบมัลแวร์ตัวใหม่ StripedFly หรือ สไตรป์ฟลาย ที่มีความช่ำชองสูงและแพร่กระจายไปทั่วโลก ซึ่งส่งผลกระทบต่อเหยื่อมากกว่าล้านรายนับตั้งแต่ปี 2017 เป็นอย่างน้อย โดยในตอนแรก StripedFly ทำหน้าที่เป็นนักขุดเหมืองสกุลเงินดิจิทัล (cryptocurrency miner) ต่อมาได้กลายเป็นมัลแวร์ที่ซับซ้อนซึ่งมีเฟรมเวิร์กการทำงานของเวิร์มได้หลากหลาย

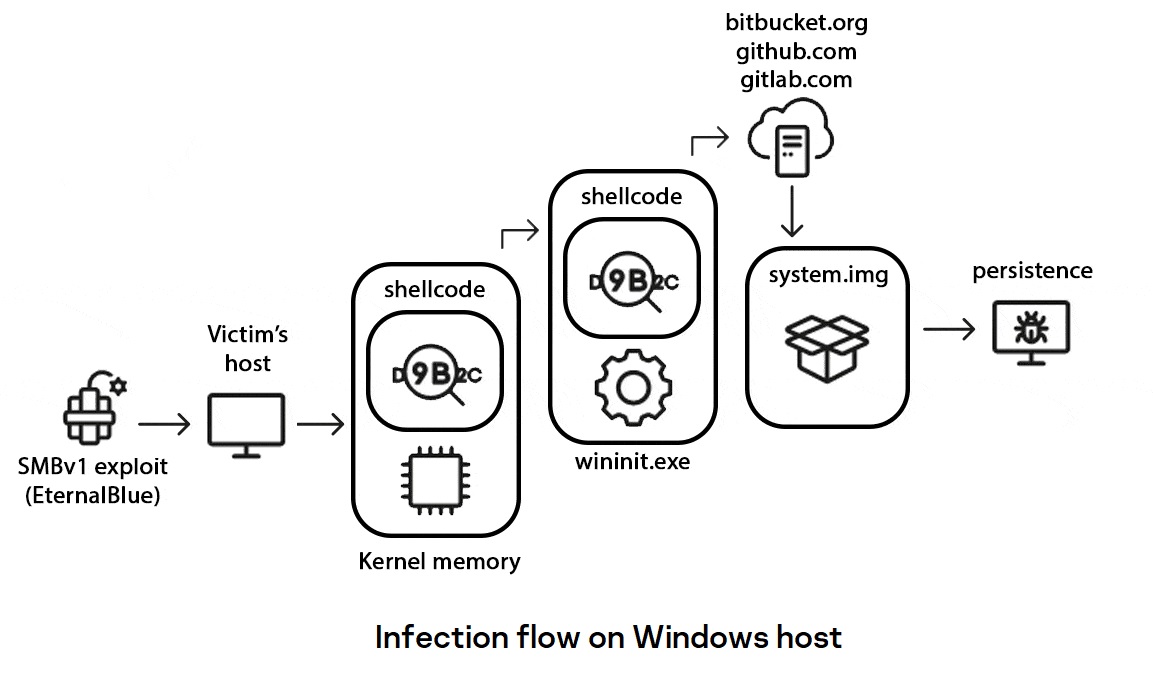

ในปี 2022 ทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ (Global Research and Analysis Team – GReAT) ค้นพบการตรวจจับที่ไม่คาดคิดสองครั้งภายในกระบวนการ WININIT.EXE ซึ่งเกิดขึ้นจากลำดับโค้ดที่เคยพบเห็นในมัลแวร์ Equation ก่อนหน้านี้ StripedFly ดำเนินมาอย่างต่อเนื่องตั้งแต่ปี 2017 เป็นอย่างน้อย และได้หลบเลี่ยงการวิเคราะห์ต่างๆ ก่อนหน้านี้อย่างมีประสิทธิภาพ ก่อนที่จะถูกจัดประเภทผิดว่าเป็นนักขุดเงินดิจิทัล หลังจากดำเนินการตรวจสอบปัญหาอย่างครอบคลุมแล้ว พบว่าเครื่องขุดสกุลเงินดิจิทัลเป็นเพียงส่วนประกอบของเอนทิตีที่ใหญ่กว่ามาก ซึ่งเป็นเฟรมเวิร์กที่เป็นอันตรายที่ซับซ้อน หลายแพลตฟอร์ม และหลายปลั๊กอิน

มัลแวร์เพย์โหลดครอบคลุมหลายโมดูล ทำให้ผู้ก่อภัยคุกคามสามารถทำหน้าที่เป็น APT ในฐานะนักขุดเงินคริปโต และฐานะกลุ่มแรนซัมแวร์ ซึ่งอาจขยายแรงจูงใจจากผลประโยชน์ทางการเงินเป็นการจารกรรม โดยเฉพาะอย่างยิ่ง สกุลเงินดิจิทัล Monero ที่ขุดโดยโมดูลนี้มีมูลค่าสูงสุดที่ 542.33 ดอลลาร์ในวันที่ 9 มกราคม 2018 เทียบกับมูลค่าในปี 2017 ที่ประมาณ 10 ดอลลาร์ ในปี 2023 ยังคงมูลค่าไว้ประมาณ 150 ดอลลาร์ ผู้เชี่ยวชาญของแคสเปอร์สกี้เน้นย้ำว่าโมดูลการขุดเป็นปัจจัยหลักที่ทำให้มัลแวร์สามารถหลบเลี่ยงการตรวจจับได้เป็นระยะเวลานาน

ผู้โจมตีที่อยู่เบื้องหลังปฏิบัติการนี้มีความสามารถเชี่ยวชาญการสอดแนมเหยื่ออย่างลับๆ มัลแวร์จะรวบรวมข้อมูลประจำตัวทุกๆ สองชั่วโมง โดยขโมยข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลรับรองการเข้าสู่เว็บไซต์และ WiFi รวมถึงข้อมูลส่วนบุคคล อย่างเช่น ชื่อ ทิอยู่ หมายเลขโทรศัพท์ ชื่อบริษัท และตำแหน่งงาน นอกจากนี้ มัลแวร์ยังสามารถจับภาพหน้าจอบนอุปกรณ์ของเหยื่อได้โดยไม่ถูกตรวจพบ ควบคุมเครื่องได้อย่างมีนัยสำคัญ และแม้แต่บันทึกเสียงจากไมโครโฟน

การติดมัลแวร์ในระยะเริ่มแรกนั้นยังไม่ทราบว่าเกิดที่เว็กเตอร์ใด จนกระทั่งการสอบสวนเพิ่มเติมของแคสเปอร์สกี้เผยให้เห็นการใช้ช่องโหว่ EternalBlue ‘SMBv1’ ที่สร้างขึ้นเองเพื่อแทรกซึมระบบของเหยื่อ แม้จะมีการเปิดเผยช่องโหว่ EternalBlue นี้ต่อสาธารณะในปี 2017 และต่อมามีการเปิดตัวแพตช์ของ Microsoft (MS17-010) แต่ตัวภัยคุกคามยังมีอยู่ เนื่องจากผู้ใช้จำนวนมากไม่ได้อัปเดตระบบของตน

ในระหว่างการวิเคราะห์ทางเทคนิคของแคมเปญนี้ ผู้เชี่ยวชาญของแคสเปอร์สกี้สังเกตเห็นความคล้ายคลึงกับมัลแวร์ Equation ซึ่งรวมถึงตัวบ่งชี้ทางเทคนิค เช่น ลายเซ็นที่เกี่ยวข้องกับมัลแวร์ Equation ตลอดจนรูปแบบการเขียนโค้ดและหลักปฏิบัติที่คล้ายกับที่พบในมัลแวร์ StraitBizzare (SBZ) จากตัวนับการดาวน์โหลดที่แสดงโดยพื้นที่เก็บข้อมูลที่โฮสต์มัลแวร์ จำนวนเป้าหมาย StripedFly โดยประมาณเข้าถึงเหยื่อมากกว่าหนึ่งล้านรายทั่วโลก

เซอร์เกย์ ล็อซกิน หัวหน้านักวิจัยความปลอดภัยหลักของทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ (Global Research and Analysis Team – GReAT) กล่าวว่า “ความพยายามจำนวนมากที่ลงทุนลงแรงไปกับการสร้างเฟรมเวิร์กนี้น่าทึ่งมาก และการเปิดตัวก็ค่อนข้างน่าประหลาดใจ ความสามารถของผู้ก่อภัยคุกคามในการปรับตัวและพัฒนา ถือเป็นความท้าทายด้านความปลอดภัยอย่างต่อเนื่อง ซึ่งเป็นเรื่องที่สำคัญมากสำหรับแคสเปอร์สกี้ในฐานะนักวิจัยในการอุทิศความพยายามของเราอย่างต่อเนื่อง ในการเปิดเผยและเผยแพร่ภัยคุกคามทางไซเบอร์ที่ซับซ้อน และเตือนภัยลูกค้าอย่าเพิกเฉยต่อการป้องกันที่ครอบคลุม”

ผู้สนใจสามารถอ่านเพิ่มเติมเกี่ยวกับ StripedFly ได้ที่เว็บ Securelist.com ของแคสเปอร์สกี้

https://securelist.com/stripedfly-perennially-flying-under-the-radar/110903/

นักวิจัยของแคสเปอร์สกี้ขอแนะนำให้ใช้มาตรการ เพื่อหลีกเลี่ยงการตกเป็นเหยื่อการโจมตีแบบกำหนดเป้าหมายโดยผู้ก่อคุกคาม ดังต่อไปนี้

- อัปเดตระบบปฏิบัติการ แอปพลิเคชัน และซอฟต์แวร์ป้องกันไวรัสเป็นประจำเพื่อแก้ไขช่องโหว่

- ระมัดระวังอีเมล ข้อความ หรือการโทรเพื่อขอข้อมูลที่ละเอียดอ่อน ตรวจสอบตัวตนของผู้ส่ง ก่อนแชร์รายละเอียดส่วนบุคคลหรือคลิกลิงก์ที่น่าสงสัย

- ให้ทีม SOC เข้าถึงข้อมูลภัยคุกคามเชิงลึกล่าสุด The Kaspersky Threat Intelligence Portal เป็นบริการการเข้าถึงจุดเดียวของบริษัท โดยให้ข้อมูลการโจมตีทางไซเบอร์และข้อมูลเชิงลึกที่แคสเปอร์สกี้รวบรวมมาเป็นเวลากว่า 20 ปี

- ยกระดับทักษะทีมรักษาความปลอดภัยทางไซเบอร์ของคุณเพื่อรับมือกับภัยคุกคามแบบกำหนดเป้าหมายล่าสุดด้วยการฝึกอบรม Kaspersky online training ที่พัฒนาโดยผู้เชี่ยวชาญ GReAT

- สำหรับการตรวจจับระดับเอ็นด์พ้อยต์ การตรวจสอบ และการแก้ไขเหตุการณ์อย่างทันท่วงที แนะนำให้ใช้โซลูชัน EDR เช่น Kaspersky Endpoint Detection and Response